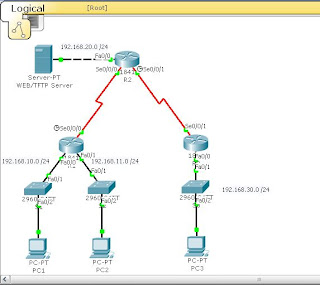

Pràctica de Packet Tracer on haurem de configurar unes ACL's de manera que:

Politiques LAN del Router 1:

- Per la xarxa 192.168.10.0/24 s'ha de bloquejar l'accés Telnet a totes les ubicacion i l'accés TFTP al servidor Web/TFTP corporatiu en 192.168.20.254. Es permet tot altre accés.

- Per la xarxa 192.168.11.0/24, es permet l'accés TFTP i l'accés Web al servidor Web/TFTP corporatiu en 192.168.20.254. S'ha de bloquejar el reste de tràfic de la xarxa 192.168.11.0/24 a la xarxa 192.168.20.0/24. Es permet tot altre accés.

Politiques LAN del Router 3:

- Totes les direccions IP de la xarxa 192.168.30.0/24 tenen bloquejat l'accés a totes les direccions IP de la xarxa 192.168.20.0/24

- La primera meitat de 192.168.30.0/24 pot accedir a totes els altres destins.

- La segona meitat de 192.168.30.0/24 pot accedir a les xarxes 192.168.10.0/24 i 192.168.11.0/24.

- La segona meitat de 192.168.30.0/24 té permés l'accés Web i ICMP a tots els altres destins.

- La resta d'accessos són denegats

Politiques pel tràfic que prové d'Internet mitjançant el ISP

- Els hosts externs poden establir una sessió Web amb el servidor Web intern unicament pel port 80.

- Es permeten unicament sessions TCP establertes.

- A través del R2 només es permeten respostes de ping.

Visió general de la pràctica:

Creació de les ACL's del Router 1:

Aquí veiem les ACL's creades amb la comanda

show access-lists:

Apliquem la ACL 110 que hem creat a la interficie fa0/0 i la ACL 111 a la fa0/1. Com filtren el tràfic entrant les definim com a

IN

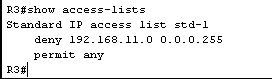

Creació de les ACL's del Router 3:

Mostrem les ACL's creades amb la comanda

show access-lists:

Apliquem la ACL a la interficie fa0/0 del router 3 com a

IN ja que filtra el tràfic entrant.

Creem una ACL extesa pel Router 2 que és el que ens connecta amb el ISP.

Mostrem la ACL creada amb la comanda

show access-lists:

Apliquem la ACL a la interficie s0/1/0 i la definim com a

IN.

Resultat final de la pràctica:

ACL estàndard de R3:

ACL estàndard de R3: